Los incidentes de monitoreo o de hackear teléfonos sin el conocimiento del dueño, están creciendo rápidamente en España y en países de América Latina como Argentina, Bolivia, Chile, Colombia, Costa Rica, Ecuador, El Salvador , Guatemala, Honduras, México, Nicaragua, Panamá, Paraguay, Perú, República Dominicana, Belice, Brasil, y Uruguay. Después de haber sido muy famoso en Estados Unidos desde 2008.

El interceptor GSM/ Stingray / Receptor de IMSI es un equipo que puede hackear teléfonos móviles y recopilar datos de cientos de teléfonos en zonas específicas y también puede realizar ataques de denegación de servicio a teléfono móvil e interceptar conversaciones de la gente. Aunque estos productos no están disponibles legalmente, se pueden comprar a través de los mercados negros o través de Deep Web.

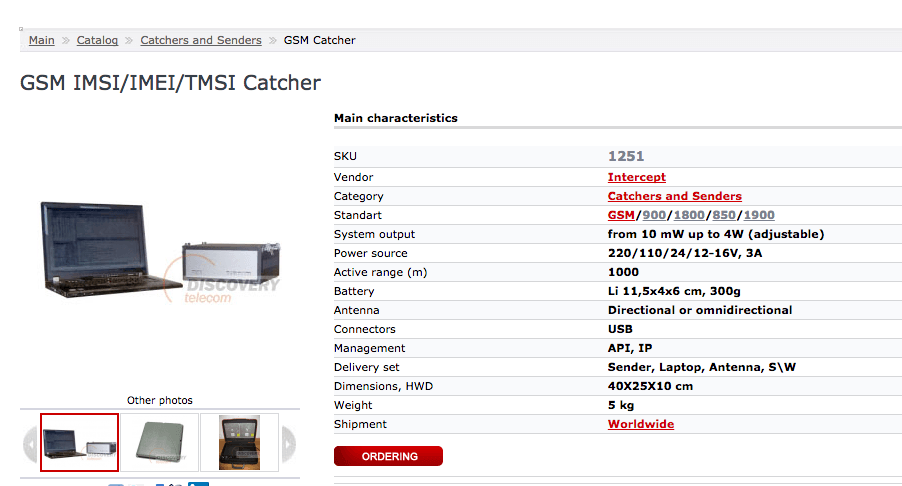

La policía y fuerza militar utilizan estos dispositivos para hackear teléfonos y rastrear teléfonos celulares. Un sistema de Stingray tiene una antena, mapas, y un dispositivo de señal. El dispositivo trabaja como una torre celular de Base TransmittingStations (BTS) y obtiene la lista de los teléfonos en la zona conectados con BTS. Luego se recopila los International Mobile SubscriberNumber (IMSI) y Electronic Serial Number (ESM) asociados con todos los teléfonos en su rango.

Hay dos maneras de utilizar estos dispositivos, dice JItender Narula, experto del curso para hackear teléfonos del Instituto Internacional de Seguridad Cibernética.

Una forma es utilizar la antena en un área determinada para recoger International Mobile SubscriberNumber (IMSI) y Electronic Serial Number (ESN) de los teléfonosen esa zona para ver quién está en esa zona pre-determinada y hackear teléfonos móviles.

La segunda manera es localizar un teléfono móvil con IMEI, International Mobile Subscriber Number (IMSI) y Electronic Serial Number (ESN) como lo hace la aplicación de Findmyphone de los teléfonos de Apple, pero en este caso, podemos hackear teléfonos y rastrear el teléfono incluso si se formatea el celular, debido a que el IMEI está asociado con el hardware no el software. En base a la intensidad de la señal del dispositivo se puede encontrar la ubicación exacta del teléfono móvil.

También en algunos casos un ataque DOS se puede hacer sobre un celular, pero en términos de señal de GSM no en términos de los paquetes de datos. Cuando está bajo de ataque de DOS, el teléfono no puede recibir o realizar llamadas.

Con el software se pueden utilizar estos dispositivos para hackear teléfonos móviles e interceptar las conversaciones de los teléfonos, hacer llamadas y mandar SMS falsos. Estos softwares son conocidos como Over-The-Air Special signal software como FISHHAWK, o PORPOISE

Los dispositivos son también conocidos como GSM INTERCEPTOR o IMSI CATCHER. James Taylor experto del curso para hackear teléfonos, nos menciona que algunos de ellos: GOSSAMER, LONGSHIP, BLACKFIN, BLACKFIN II, HAWKSBILL, SPURDOG, FISHFINDER, KINGFISH, STINGRAY, STINGRAY II, GSM INTERROGATOR, CDMA INTERROGATOR, IDEN INTERROGATOR, UMTS INTERROGATOR, FISHHAWK, PORPOISE, FIREFISH, TARPON, AMBERJACK, HARPOON, MORAY, LANTERNEYE, RAYFISH y STONECRAB. Hay varios dispositivos como éstos disponibles en el mercado.

Vamos a hablar de algunos de ellos a continuación que se usan normalmente para hackear teléfonos:

Dispositivos como Gossamer

Gossamer es un pequeño dispositivo portátil que es similar a Stingray y puede hackear un teléfono y recopilar datos de los teléfonos que están operando en su rango. El dispositivo de Gossamer es mucho más pequeño de Stingray y se puede utilizar para realizar un ataque de denegación de servicio sobre los usuarios de teléfonos, bloqueando sus teléfonos para hacer o recibir llamadas. Según los expertos de curso para hackear teléfonos, el costo aproximado de dispositivos como Gossamer en el mercado negro en España, Argentina, Bolivia, Chile, Colombia, Costa Rica, Ecuador, El Salvador , Guatemala, Honduras, México, Nicaragua, Panamá, Paraguay, Perú, República Dominicana, Belice, Brasil y Uruguay es de 10,000 a 20,000 dólares, dependiendo del estado del dispositivo y sus características.

Dispositivos como Triggerfish

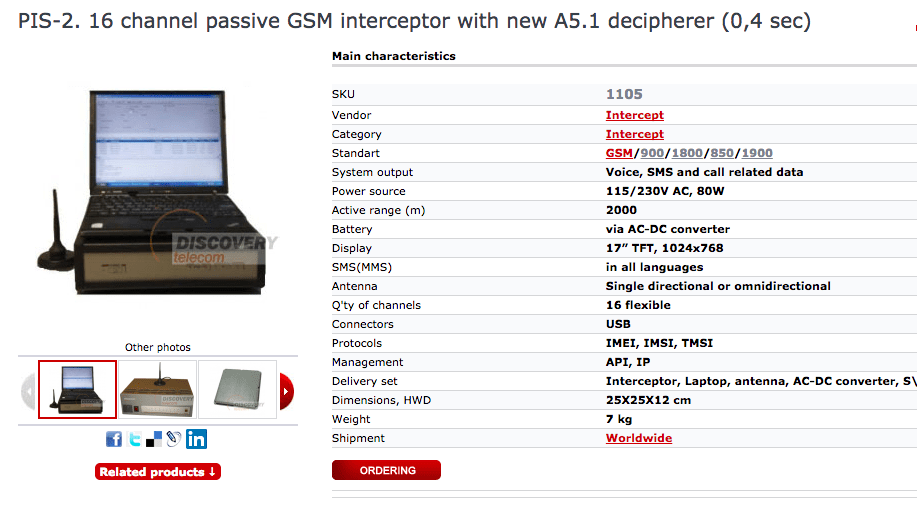

Triggerfish es un dispositivo para espiar. Con él podemos hackear teléfonos e interceptar llamadas y mensajes en tiempo real en el área seleccionada. Permite todas las funciones de Stingray. Algunas versiones rusas avanzadas de Triggerfish pueden interceptar llamadas y SMS de 10,0000 teléfonos en la zona específica de la ciudad.

Dispositivos como Kingfish

Kingfish es un dispositivo que permite hackear teléfono móvil de cualquier persona para rastrear y analizar la información de los teléfonos en un área. El dispositivo es más pequeño de Stingray, pero le puede dar la lista de conexiones entre los diferentes teléfonos. Este dispositivo puede ser controlado de forma inalámbrica para monitorear las comunicaciones.

Dispositivos como Harpoon

El Harpoon es un dispositivo amplificador que se utiliza para aumentar la señal de un dispositivo Stingray o Kingfish, para vigilar grande área grande y más teléfonos desde muy lejos. El costo de un amplificador Ruso como Harpoon en el mercado negro es alrededor de 15,000 dólares.

3G (UMTS) networks GSM interceptor

Este dispositivo escanea automáticamente y detecta los parámetros de todas las redes de 3G en su rango. Hackea teléfonos e intercepta comunicaciones y datos de 3G. El dispositivo detecta todos los móviles 3G y recoge todas identidades (IMSI, IMEI y TMSI). Este dispositivo puede bloquear selectivamente comunicaciones 3G de los móviles. Además las versiones avanzadas de este dispositivo pueden tomar el control de los teléfonos por completo para enviar, recibir llamadas y datos 3G falsos.

CÓMO CREAR SU PROPIO INTERCEPTOR GSM –STINGRAY

Usted puede crear su propio Interceptor GSM / Stingray, según el profesor, esto se enseña durante el curso de hacking de teléfonos.

¿QUE NECESITAMOS?

BSC (Base StationController) es el cerebro de BTS. Es el dispositivo que toma decisiones y decide cambiar entre diferentes BTS. También se hace transferencia de las llamadas a otros BTS. La interfaz entre BSC y BTS se llama interfaz de GSM A-bis.

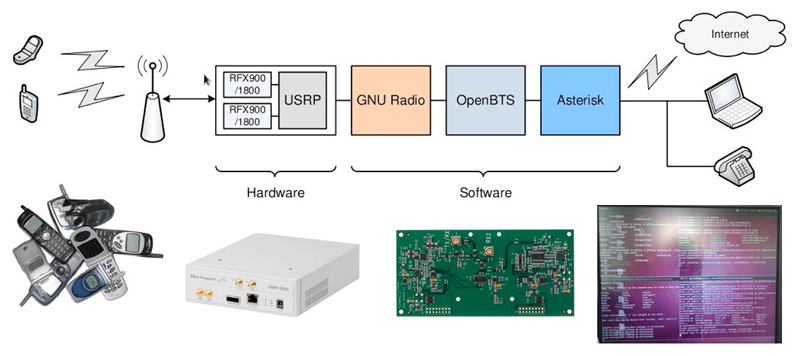

En nuestro caso vamos a utilizar el software OpenBTS para configurar nuestra plataforma SOFTWARE DEFINED RADIO (SDR) que es un equipo de radio básico pero que además de que puede funcionar como radio, con la ayuda de OpenBTS y Linux podemos convertirlo en un Base Transmitting Stations (BTS). También utilizaremos Asterisk Server, que ayudará en la transferencia de las llamadas y es muy fácil de configurar como BSC.

- OpenBTS es un software de código abierto.

- Asterisk Server es también una código abierto.

- Linux como todos sabemos, es también de código abierto.

- SOFTWARE DEFINED RADIO (SDR) es una plataforma de hardware que le costará alrededor de 500 a 1.000 dólares.

¿CÓMO FUNCIONA?

BTS verifica la identidad del teléfono con el cual se conecta pero el teléfono no verifica la identidad de BTS con el cual se conecta. Debido a que los teléfonos siempre eligen el BTS con señal más fuerte, si hay nueva BTS con una señal más fuerte, el teléfono móvil se conectará siempre con esa BTS

En comunicación GSM, el BTS es quien decide habilitar el cifrado o no y por esa razón nuestra estación de OpenBTS no utiliza el cifrado, para que podamos escuchar todas las llamadas y mensajes. El receptor IMSI no rompe el cifrado GSM sino que sólo actúa como una estación BTS y desactiva el cifrado GSM. Con el fin de suplantar una red real necesitaremos un poco de información: el código del país del móvil, el código de la red móvil y el nombre de la red. Todos estos datos podemos encontrarlos fácilmente en Internet y podemos programar nuestra OpenBTS con estos valores y configurar TELCEL, AT&T o cualquier red. Después de configurar estos ajustes en nuestra BTS, los teléfonos dentro del rango iniciarán conexiones con nuestra OpenBTS.

También vamos a configurar Asterisk Server, que actuará como un software de switching de llamadas y también nos ayudará a hackear teléfonos e interceptar llamadas en tiempo real, así como también a grabarlas. Usted puede aprender cómo configurar su propia red móvil durante los cursos de hackeo de teléfonos. Este artículo es sólo con fines educativos.

Contamos con centros de investigaciones en México, Estados Unidos e India para dar herramientas para hackear teléfonos a las agencias de gobernó y ayudarles con los servicios de vigilancia. Trabajamos con nuestros socios para ofrecer herramientas y cursos para hackear teléfonos en CDMX, México, EE.UU, India, España y otros países. Tenemos un programa de partners que reconoce el esfuerzo y la inversión de aliados estratégicos, brindándoles cursos y herramientas de seguridad de teléfono móvilpara lograr negocios sostenibles y de mutuo beneficio. Nuestro programa de partners/socios está disponible en España, Argentina, Bolivia, Chile, Colombia, Costa Rica, Ecuador, El Salvador , Guatemala, Honduras, México, Nicaragua, Panamá, Paraguay, Perú, República Dominicana, Belice, Brasil, y Uruguay.